- Apa itu keamanan komputer?

Keamanan komputer atau Computer Security adalah sebuah cabang dari teknologi yang dikenal dengan nama keamanan informasi yang diterapkan pada komputer. Dengan adanya Keamanan komputer ini bertujuan untuk melindungi data pada sistem komputer baik itu data user maupun data pada sistem komputer tersebut.

Keamanan komputer akan diterapkan pada masing-masing komputer dan perangkat lain yang terdapat dalam jaringan sehingga dapat membantu untuk melindungi dan mendeteksi ancaman yang akan masuk pada sebuah jaringan komputer.

Sistem keamanan komputer merupakan sebuah upaya yang dilakukan untuk mengamankan kinerja dan proses komputer. Penerapan computer security dalam kehidupan sehari-hari berguna sebagai penjaga sumber daya sistem agar tidak digunakan, modifikasi, interupsi, dan diganggu oleh orang yang tidak berwenang. Keamanan bisa diindentifikasikan dalam masalah teknis, manajerial, legalitas, dan politis. computer security akan membahas 2 hal penting yaitu Ancaman/Threats dan Kelemahan sistem/vulnerabillity.

Berikut adalah beberapa Definisi dari Keamanan Komputer menuru pada ahli:

- Menurut John D. Howard dalam bukunya “An Analysis of security incidents on the internet” menyatakan bahwa : “Keamanan komputer adalah tindakan pencegahan dari serangan pengguna komputer atau pengakses jaringan yang tidak bertanggung jawab”.

- Menurut Gollmann pada tahun 1999 dalam bukunya “Computer Security” menyatakan bahwa : “Keamanan komputer adalah berhubungan dengan pencegahan diri dan deteksi terhadap tindakan pengganggu yang tidak dikenali dalam system komputer”.

- Apa saja aspek keamanan komputer itu?

Inti dari keamanan komputer adalah melindungi komputer dan jaringannya dengan tujuan mengamankan informasi yang berada di dalamnya. Keamanan komputer sendiri meliputi beberapa aspek , antara lain :

- Privacy, adalah sesuatu yang bersifat rahasia(provate). Intinya adalah pencegahan agar informasi tersebut tidak diakses oleh orang yang tidak berhak. Contohnya adalah email atau file-file lain yang tidak boleh dibaca orang lain meskipun oleh administrator. Pencegahan yang mungkin dilakukan adalah dengan menggunakan teknologi enksripsi, jadi hanya pemilik informasi yang dapat mengetahui informasi yang sesungguhnya.

- Confidentiality, merupakan data yang diberikan ke pihak lain untuk tujuan khusus tetapi tetap dijaga penyebarannya. Contohnya data yang bersifat pribadi seperti : nama, alamat, no ktp, telpon dan sebagainya. Confidentiality akan terlihat apabila diminta untuk membuktikan kejahatan seseorang, apakah pemegang informasi akan memberikan infomasinya kepada orang yang memintanya atau menjaga klientnya.

- Integrity, penekanannya adalah sebuah informasi tidak boleh diubah kecuali oleh pemilik informasi. Terkadang data yang telah terenskripsipun tidak terjaga integritasnya karena ada kemungkinan chpertext dari enkripsi tersebut berubah. Contoh : Penyerangan Integritas ketika sebuah email dikirimkan ditengah jalan disadap dan diganti isinya, sehingga email yang sampai ketujuan sudah berubah.

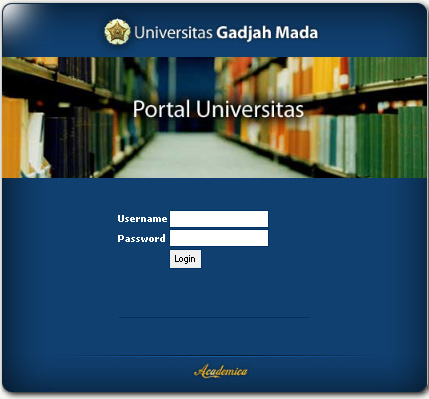

- Autentication, ini akan dilakukan sewaktu user login dengan menggunakan nama user dan passwordnya, apakah cocok atau tidak, jika cocok diterima dan tidak akan ditolak. Ini biasanya berhubungan dengan hak akses seseorang, apakah dia pengakses yang sah atau tidak.

- Availability, aspek ini berkaitan dengan apakah sebuah data tersedia saat dibutuhkan/diperlukan. Apabila sebuah data atau informasi terlalu ketat pengamanannya akan menyulitkan dalam akses data tersebut. Disamping itu akses yang lambat juga menghambat terpenuhnya aspe availability. Serangan yang sering dilakukan pada aspek ini adalah denial of service (DoS), yaitu penggagalan service sewaktu adanya permintaan data sehingga komputer tidak bisa melayaninya. Contoh lain dari denial of service ini adalah mengirimkan request yang berlebihan sehingga menyebabkan komputer tidak bisa lagi menampung beban tersebut dan akhirnya komputer down.

- Apa saja ancaman keamanan komputer

- DOS / DDOS, Denial of Services dan Distributed Denial of Services adalah sebuah metode serangan yang

bertujuan untuk menghabiskan sumber daya sebuah peralatan jaringan komputer sehingga

layanan jaringan komputer menjadi terganggu.

- Paket Sniffing, sebuah metode serangan dengan cara mendengarkan seluruh paket yang lewat pada sebuah media komunikasi, baik itu media kabel maupun radio. Setelah paket-paket yang lewat itu didapatkan, paket-paket tersebut kemudian disusun ulang sehingga data yang dikirimkan oleh sebuah pihak dapat dicuri oleh pihak yang tidak berwenang.

- IP Spoofing, sebuah model serangan yang bertujuan untuk menipu seseorang. Serangan ini dilakukan dengan cara mengubah alamat asal sebuah paket, sehingga dapat melewati perlindungan firewall dan menipu host penerima data.

- DNS Forgery, Salah satu cara yang dapat dilakukan oleh seseorang untuk mencuri data-data penting orang lain adalah dengan cara melakukan penipuan. Salah satu bentuk penipuan yang bisa dilakukan adalah penipuan data-data DNS.

- Probe : Usaha yang tak lazim untuk memperoleh akses ke dalam suatu sistem/ untuk menemukan informasi tentang sistem tersebut. Dapat dianalogikan sebagai usaha untuk memasuki sebuah ruangan dengan mencoba-coba apakah pintunya terkunci atau tidak

- Scan : kegiatan probe dalam jumlah besar dengan menggunakan tool secara otomatis. Tool tersebut secara otomatis dapat mengetahui port-port yang terbuka pada host lokal/host remote, IP address yang aktif bahkan bisa untuk mengetahui sistem operasi yang digunakan pada host yang dituju.

- Account Compromise : penggunaan account sebuah komputer secara ilegal oleh seseorang yang bukan pemilik account tersebut. Account Compromise dapat mengakibatkan korban mengalami kehilangan atau kerusakan data.

- Root Compromise : mirip dengan account compromise, dengan perbedaan account yang digunakan secara ilegal adalah account yang mempunyai privelege sebagai administrator sistem. Akibat yang ditimbulkan bisa mengubah kinerja sistem, menjalankan program yang tidak sah.

- Finger Exploit

Awal penggunaan finger exploit adalah untuk sharing informasi di antara pengguna dalam sebuah jaringan. Namun seiring berkembangnya tingkat kejahatan dalam dunia komputer, banyak terjadi salah penggunaan dari tools ini, karena melalui tools ini sistem keamanan sangat minim bahkan tidak ada sama sekali.

- Brute Force

Brute force adalah salah satu metode dalam penjebolan keamanan yang menggunakan password. Brute force adalah salah satu bagian dari password guessing, hanya saja bedanya adalah waktu yang dipakai dalam brute force lebih singkat dari password guessing karena metode brute force menggunakan beberapa tools cracking untuk mendapatkan password yang dicari.

- Password Cracking

Password cracking adalah metoda untuk melawan perlindungan password yang dienkripsi yang berada di dalam system. Dengan anggapan bahwa atacker telah masuk kedalam system, ia bisa saja mengubah kekuasaannya didalam system dengan cara meng crack password file menggunakan metode brute-force dictionary attack (mencocokan kata-kata yang berada dalam kamus dengan kata-kata yang dienkripsi dalam file password). Keberhasilan menggunakan cara ini bergantung pada kecepatan prosesor dan program yang dimiliki oleh attacker. Cara yang terbaik untuk menghindari serangan jenis ini adalah dengan memonitor kewenangan akses pada file.

- VIRUSVirus komputer bisa diartikan sebagai suatu program komputer biasa. Tetapi memiliki perbedaan yang mendasar dengan program-program lainnya,yaitu virus dibuat untuk menulari program-program lainnya, mengubah, memanipulasinya bahkan sampai merusaknya.

Suatu program dapat disebut sebagai suatu virus apabila memenuhi minimal 5 kriteria berikut :

- Kemampuan untuk mendapatkan informasi

- Kemampuan untuk memeriksa suatu file

- Kemampuan untuk menggandakan diri dan menularkan diri

- Kemampuan melakukan manipulasi

- Kemampuan untuk menyembunyikan diri.

- Ancaman komputer ketika berada di dunia internet

- Snooping

Snooping adalah suatu pemantauan elektronik terhadap jaringan digital untuk mengetahui password atau data lainnya. Ada beragam teknik snooping atau juga dikenal sebagai eavesdropping, yakni: shoulder surfing (pengamatan langsung terhadap display monitor seseorang untuk memperoleh akses), dumpster diving (mengakses untuk memperoleh password dan data lainnya), digital sniffing (pengamatan elektronik terhadap jaringan untuk mengungkap password atau data lainnya). Penanggulangannya adalah dengan mengubah skema sandi atau menggunakan perangkat monitoring network untuk mengembalikan ke petunjuk semula.

- Spam

Spam adalah e-mail yang tidak diminta datang ke dalam kotak surat penerima. Dalam tesis kasus, pengirim menemukan cara untuk membuat e-mail seperti spam dengan harapan bahwa penerima mengunjungi situs Web, di mana virus dapat didownload ke komputer mereka. Pada akhirnya, spam dapat menimbulkan ketidaknyamanan bagi para pengguna situs web. Orang yang menciptakan spam elektronik disebut spammers. Bentuk spam yang dikenal secara umum meliputi : spam surat elektronik, spam pesan instan, spam Usenet newsgroup, spam mesin pencari informasi web (web search engine spam), spam blog, spam wiki, spam iklan baris daring, spam jejaring sosial.

- Spoofing

Spoofing adalah pemalsuan IP Address untuk menyerang sebuah server di internet yaitu dengan cara menggunakan alamat email seseorang atau tindakan penyusupan dengan menggunakan identitas resmi secara ilegal. Dengan menggunakan identitas tersebut, penyusup akan dapat mengakses segala sesuatu dalam jaringan ini biasanya para hacker/cracker sering menggunakan cara ini. Spoofing merupakan teknik yang digunakan untuk memperoleh akses yang tidak sah ke suatu komputer atau informasi, dimana penyerang berhubungan dengan pengguna dengan berpura-pura memalsukan bahwa mereka adalah host yang dapat dipercaya.

- Phishing

Dalam komputer, pengelabuan (Inggris: phishing) adalah suatu bentuk penipuan yang dicirikan dengan percobaan untuk mendapatkan informasi peka, seperti kata sandi dan kartu kredit, dengan menyamar sebagai orang atau bisnis yang tepercaya dalam sebuah komunikasi elektronik resmi, seperti surat elektronik atau pesan instan. Istilah phishing dalam bahasa Inggris berasal dari kata fishing (‘memancing’), dalam hal ini berarti memancing informasi keuangan dan kata sandi pengguna.

- Pharming

Situs palsu di internet, merupakan sebuah metode untuk mengarahkan komputer pengguna dari situs yang mereka percayai kepada sebuah situs yang mirip. Pengguna sendiri secara sederhana tidak mengetahui kalau dia sudah berada dalam perangkap, karena alamat situsnya masih sama dengan yang sebenarnya.

- Cookies

HTTP cookie, web cookie, atau cookie adalah serangkaian teks yang dikirimkan oleh server ke penjelajah web yang kemudian akan mengirimkannya kembali tanpa diubah ke server setiap kali penjelajah web mengakses situs web. HTTP cookies digunakan untuk melakukan otentikasi, penjejakan, dan memelihara informasi spesifik dari para pengguna, seperti preferensi pengguna atau daftar keranjang belanja elektronik mereka. Cookies yang masih tersimpan di komputer dapat mempercepat akses ke situs web yang bersangkutan. Namun demikian, cookies dapat mengurangi ruang di cakram keras komputer dan memberi peluang bagi spyware yang menyebar melalui cookies untuk masuk ke komputer. Cookies juga dapat menjadi kelemahan bagi situs yang membutuhkan akses log in yang terenkripsi, karena pada Shared Computer, Cookies bisa menjadi musuh utama keamanan, yang membuat kita bisa masuk ke halaman orang lain tanpa memasukkan password apapun, bahkan jikalau passwordnya sudah diganti.

- Spyware

Spyware adalah istilah teknologi informasi dalam bahasa Inggris yang mengacu kepada salah satu bentuk perangkat lunak mencurigakan (malicious software/malware) yang menginstalasikan dirinya sendiri ke dalam sebuah sistem untuk mencuri data milik pengguna. Spyware merupakan turunan dari adware, yang memantau kebiasaan pengguna dalam melakukan penjelajahan Internet untuk mendatangkan “segudang iklan” kepada pengguna. Tetapi, karena adware kurang begitu berbahaya (tidak melakukan pencurian data), spyware melakukannya dan mengirimkan hasil yang ia kumpulkan kepada pembuatnya (adware umumnya hanya mengirimkan data kepada perusahaan marketing).

- Cara memproteksi komputer

Bagi para pengguna komputer baik yang terhubung dengan internet atau tidak, sudah saatnya untuk mengetahui bahwa bahaya akan kejahatan komputer terus mengintai baik disadari atau tidak, tinggal menunggu waktu yang tepat untuk menghancurkan isi komputer anda.

Terkait dengan berita di media online, tentang melesatnya penyebaran virus-virus buatan lokal yang tidak kalah merepotkannya dengan virus luar negeri, maka saya ingatkan untuk sebaiknya teman-teman pembaca selalu waspada. Dan waspada itu saya rangkum menjadi 9 langkah awal dalam mengamankan komputer. Ingat, ini adalah 9 langkah awal, kewaspadaan dan memperbaharui pengetahuan anda tentang cara-cara baru yang digunakan penjahat tetap senantiasa dibutuhkan.

Saat ini, pengguna komputer di Indonesia sebagian besar menggunakan Microsoft Windows sebagai sistem operasi, dan langkah ini memang ditujukan untuk sistem operasi tersebut.

- Upgrade Sistem Operasi

Meng-upgrade sistem operasi ke yang lebih baru, setidaknya tetap mengikuti program terakhir yang disediakan.

- Pengguna Microsoft Windows XP meng-upgrade ke Microsoft Windows XP Service Pack (SP) 2.

- Untuk pengguna Microsoft Windows 95/98/ME/NT, disarankan meng-upgrade ke yang lebih tinggi.

- Menutup celah keamanan pada sistem operasi dengan memasang security patch

- Gunakan Firewall

Firewall membantu melindungi komputer dari hacker jahat, worm, dan beberapa spyware.

- Gunakan Windows Firewall (tersedia pada Windows XP SP2) atau produk-produk firewall lainnya baik yang harus beli maupun yang gratis. Beberapa program firewall komersial adalah ZoneAlarm, Agnitum Outpost Personal Firewall, Checkpoint Firewall, dll. Sedangkan yang gratis seperti Comodo Personal Firewall, Sunbelt Personal Firewall,

- Untuk pengguna internet broadband, pastikan router sudah memiliki firewall.

- Install Antivirus

Antivirus melindungi kita dari akses virus pada komputer dan serangan-serangan jahat lain seperti trojan dan worm. Antivirus bisa mencari virus, trojan, dan worm yang berdiam di komputer dan melakukan pemindai terhadap email yang masuk maupun email yang keluar. Yang terpenting adalah:

- Pastikan Antivirus anda selalu diset untuk meng-update pengetahuannya tentang virus-virus terbaru.

- Pastikan juga program Antivirus anda adalah versi yang terakhir.

- Jangan membuka attachment email dari orang yang tidak anda kenal.

- Lakukan pemindai (scanning) terhadap removable device seperti hard disk external, USB disk, maupun CD/DVD yang terkadang mengaktifkan auto-run.

- Selalu Update

Sama seperti sistem operasi, piranti lunak yang terus di-update akan terbebas dari masalah kelemahan keamanan. Selain itu, gunakan program-program terkini agar terus mengikuti perkembangan keamanan program.

- Mencegah Spyware

Spyware adalah program kecil yang hinggap di komputer kita untuk merekam dan mengirimkan semua data-data dan kegiatan yang terjadi di komputer, tentunya hanya kegiatan yang diinginkan si pembuatlah yang direkam, seperti aktivitas keyboard oleh keylogger.

Mencegah spyware dapat dilakukan dengan:

- Waspada terhadap file yang anda buka atau download lewat internet atau email.

- Jangan menginstall program yang tidak jelas pembuatnya.

- Jangan sembarangan berselancar ke situs yang memiliki tingkat risiko tinggi. Sebagai contoh: Banyak situs porno yang mengandung spyware.

Menghilangkan spyware bisa menggunakan program AntiSpyware seperti Windows Defender, Ad-Aware, Spybot Search & Destroy, dll lalu lakukan pemindai di seluruh komputer. Yakinkan program selalu melakukan update otomatis dan memindai komputer setiap hari sebelum anda memulai kerja.

- Amankan Koneksi Nirkabel (Wireless)

Apabila anda memiliki jaringan nirkabel, selalu ikuti dokumentasi instalasi dan :

- Gunakan MAC filtering untuk membatasi penggunaan pada komputer yang dipercaya saja.

- Gunakan enkripsi WPA atau WPA2 yang lebih aman untuk mengurangi risiko penyadapan.

- Membatasi Resiko Email Spam

Ada beberapa hal yang dapat dilakukan untuk mengurangi resiko terhadap spam:

- Jangan meng-klik apapun terhadap email yang telah diidentifikasi sebagai spam.

- Pisahkan antara email pribadi / kantor dengan email yang digunakan khusus untuk melakukan registrasi online.

- Gunakan email client yang sudah terintegrasi dengan spam filter atau pasang program spam filter.

- Backup

Selalu backup file-file penting dan simpan di tempat lain yang aman, pastikan file-file terbackup dengan baik dan tidak mengandung malware.

- Keamanan Fisik

- Buat tanda “keamanan” pada komputer anda dan benda lain yang anda anggap penting, agar selalu ingat bahwa barang tersebut butuh keamanan.

- Pastikan tidak meninggalkan catatan-catatan kecil di sembarang tempat.

- Catat setiap nomor serial dan jangan sampai orang lain tahu.

- Pastikan pintu rumah, jendela, garasi terkunci dengan baik. Alat pendeteksi gerak dan alarm meningkatkan pengamanan rumah anda.

- Jangan biarkan komputer terlihat dari luar rumah, tentu akan mengundang pencuri.

- Pakai kunci pengaman tambahan untuk laptop, misal: fingerprint, usb dongle, dll.

- Gunakan tas yang memiliki pengaman tambahan untuk laptop.

- Hati-hati saat kendaraan anda mengalami gangguan dijalan, misal: ban bocor, yang seringkali dimanfaatkan oleh penjahat untuk mencuri laptop anda.

- Apa Pengertian dari Virus komputer?

Virus Komputer adalah sebuah program parasit pada komputer yang dapat menggandakan dirinya sendiri dan juga dapat menyebar pada komputer lain dengan cara menyisipkan dirinya didalam sebuah program atau data.

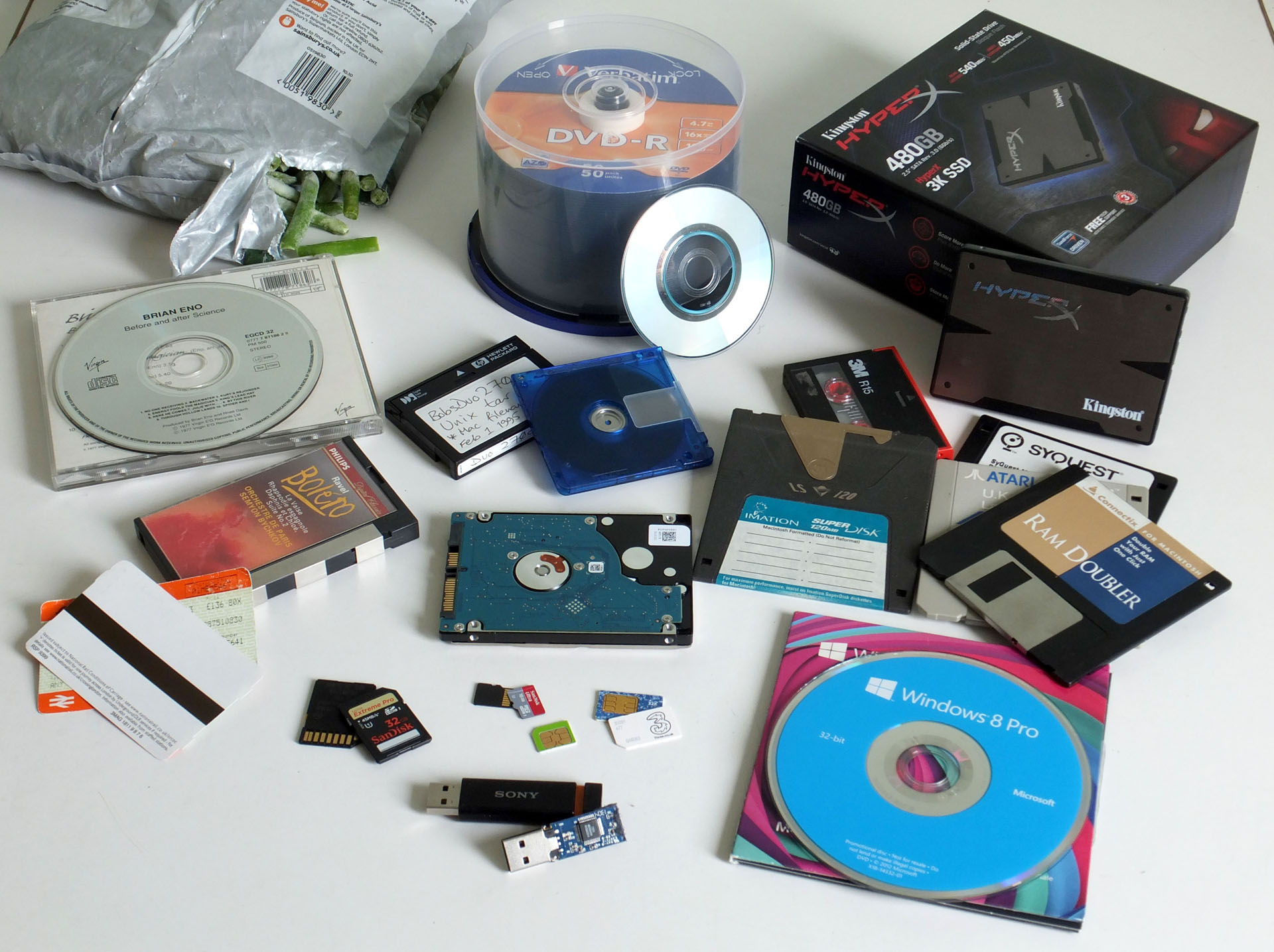

Biasanya data seseorang tidak sengaja memindahkan virus dari komputer satu ke komputer lainnya pada saat orang tersebut memindahkan data menggunakan flshdisk atau perangkat lain, sehingga virus tersebut akan menyusup pada flashdisk dan berpindah pada komputer yang lain.

Mengapa Virus komputer dibuat?

Virus komputer dibuat dengan tujuan yang tidak baik yaitu untuk pencurian data pada komputer tanpa sepengetahuan dari pemiliknya. banyak efek negatif yang ditimbulakan oleh virus komputer diantaranya rusaknya data dan program pada komputer sehingga data tersebut tidak dapat dibuka, ataupun program yang ada pada komputer tidak dapat berjalan. Selain itu virus juga akan menggandakan dirinya sendiri dengan jumlah yang sangat banya sehingga akan memenuhi ruang pada komputer dan akan memperberat kinerja dan RAM dan prosessor.

Penyebaran Virus Komputer

Media – Media penyebaran virus komputer diantaranya :

1. Flashdisk : Ketika flashdisk dicolokkan pada komputer yang telah terinfeksi virus maka kemungkinan besar flashdisk tersebut juga akan terinfeksi. Dan akan menyebarkan virus tersebut pada komputer-komputer yang lain.

2. Email : Virus yang menyebar via email umumnya menempel pada file / dokumen yang ada di lampirkan bersama email tersebut. Tapi jangan terlalu khawatir, sebab sekarang ini setiap email yang akan di scan terlebih dahulu (oleh program antivirus bawaan penyedia email) sebelum dibuka.

3. Software bebas dari internet : Pernah suatu ketika Saya mendownload software gratisan dari internet. Ketika akan saya install, ternyata muncul peringatan dari antivirus di laptop saya bahwa software tersebut mengandung virus (jenis trojan). Maka dari itu kita semua harus berhati-hati saat mendownload software bebas dari internet.

4. Website Bervirus : Memang tidak semua website bervirus, namun ada sebagian website / blog yang telah terinfeksi virus komputer.

Dampak Virus Komputer

Virus komputer dapat menimbulkan dampak yang ringan maupun dampak yang berat. Contoh dampak yang ringan yaitu pemakaian space (ruang kosong) pada Harddisk yang kian membengkak. Karena virus yang terus-terusan berkembang biak (menggandakan diri). Dan juga dapat mengakibatkan kinerja komputer jadi lambat. Karena memori terbebani dengan aktivitas virus.

Contoh dampak yang berat misalnya data – data penting hilang/terhapus, komputer tidak dapat masuk ke Sistem Operasi Windows, dan ada juga virus komputer yang dapat merusak boot sector pada Harddisk sehingga dapat menyebabkan semua data didalam harddisk hilang.

Macam-macam Virus Komputer

1. Trojan

Trojan adalah sebuah virus komputer yang dibuat dengan tujuan untuk mengendalikan dan mencuri data pada komputer. Trojan biasanya menyebar melalui internet dan lokasi dari penyebaran trojan adalah email ataupun data pribadi yang tidak diberi password.

Untuk Mengatasi virus trojan dengan menggunakan Trojan Remover atau Trojan Hunter

2. Worm

Worm adalah sebuah virus komputer yang dapat menggandakan dirinya sendiri. Hal yang paling berbahaya dari worm adalah dia dapat melipatgandakan dirinya sendiri dengan sangat cepat sehingga jika komputer terkena virus worm dengan waktu yang cukup lama maka worm akan memenuhi kapasitas dari harddisk dan membuat memori menjadi penuh.

Cara mengatasi virus jenis worm ini dengan menggunakan antivirus biasa, atau dengan antivirus versi pro akan mendapatkan hasil yang lebih maksimal

3. Memory Resident Virus

Memory Resident Virus yaitu sebuah virus yang dapat menginfeksi RAM komputer. Efek yang ditimbulkan dari virus jenis ini adalah komputer menjadi lemot.

Cara mengatasi virus jenis ini dengan menggunakan antivirus, akan tetapi antivirus yang digunakan juga harus diupdate secara berkala.

4. Web Scripting Virus

Web Scripting Virus adalah sebuah program yang digunakan untuk mempercantik konten dari sebuah website, akan tetapi program ini dimanfaatkan untuk mengganggu dengan tujuan tertentu.

Untuk mengatasi virus jenis ini dapat menggunakan Microsoft tool bawaan windows dan lakukan scan secara teratur.

5. Multipartite Virus

Multipartite Virus adalah sebuah virus komputer yang terdiri dari file-file yang menginfeksi sistem operasi tertentu. Virus jenis ini biasanya bersembunyi pada RAM dan akan menginfeksi dari harddisk.

Cara mengatasi virus jenis ini yaitu dengan melakukan Disk Defragmenter.

6. FAT Virus

FAT Virus atau File Allocation Table Virus adalah sebuah virus komputer yang dibuat dengan tujuan untuk merusak file pada lokasi tertentu. File yang terkena virus ini biasanya akan disembunyikan seolah-olah file tersebut hilang.

Cara mengatasi virus ini dengan melakukan scan dengan antivirus yang sudah diupdate secar berkala.

7. Companion virus

Companion virus adalah sebuah virus komputeryang dibuat untuk mengganggu data pribadi. Lokasinya berada di dalam hardisk. Tetapi mempunyai ciri ekstensi yang berbeda.

Pencegahan : install scan antivirus dan juga download firewall.

8. Polymorpic virus

Polymorpic virus adalah sebuah virus komputer yang mempunyai kemampuan untuk menyandikan diri dengan cara yang berbeda-beda pada waktu menginfeksi sistem. Contoh : Marburg, tuareg dan elken.

Cara mencegah yaitu dengan menginstall antivirus high end.

9. Directory virus

Directory virus adalah jenis virus yang menginifeksi file dengan ekstensi exe atau com, kemudian memindahkannya. Sehingga ketika file tersebut dipanggil untuk dijalankan, maka secara otomatis virus akan beraksi untuk menginfeksi sistem yang lain.

Cara mengatasi virus ini yaitu dengan melakukan format dan install ulang semua program dan sistem operasi.

10. Macro virus

Macros Virus adalah virus komputer yang mempunyai kemampuan untuk menginfeksi file makro seperti doc, Xls, Pps dan Mdb. Selain itu virus jenis ini akan menginfeksi email yang berisi dokumen.

Cara mengatasi dengan menghindari membuka email yang tidak dikenal dan juga menonaktifkan program makro.

11. Boot sector virus

Boot sector virus adalah sebuah virus komputer yang dapat menginfeksi bagian terkecil dalam sebuah hardisk yang disebut sektor boot. Lokasinya bersembunyi di dalam floppy disk. Sehingga ketika sistem berjalan dia bisa berpindah kemama-mana untuk melakukan aksi infeksinya. Contoh : Polyboot.B, Anti EXE.

Cara paling ampuh untuk mengatasinya yaitu dengan memastikan floppy disk pada posisi write protect.

12. Overwrite viruses

Overwrite viruses adalah sebuah virus komputer yang mempunyai kemampuan untuk menghapus file atau data yang terinfeksi tanpa mengubah ukuran file tersebut. Sehingga kita tidak akan merasa curiga tentang keberadaannya. Contoh : Way, Trj.Reboot, Trivial.88.D.

Satu-satunya cara untuk mengatasinya yaitu dengan menghapus file yang terinfeksi.

13. Direct action viruses

Direct action viruses adalah sebuah virus komputer yang mempunyai kemampuan menginfeksi file jenis AUTOXEC BAT. Yang terletak pada direktori hardisk. Jenis ini akan beraksi ketika sistem operasi dijalankan. Jenis virus ini mempunyai kemampuan untuk menginfeksi perangkat eksternal seperti hardisk eksternal dan flashdisk. Contoh Vienna.

- Cara mengatasi virus komputer

Untuk mengatasi virus komputer itu sendiri bukanlah perkara mudah. Apabila masih berada dalam tahap awal, dan virus yang berekstensi .exe belum dijalankan, maka komputer anda akan aman dari virus, dan dapat dengan mudah dibersihkan dengan menggunakan antivirus. Paling tidak, ada beberapa cara yang bisa kita lakukan untuk mengatasi virus, yaitu :

- Selalu gunakan antivirus pada komputer, dan cukup gunakan satu buah antivirus saja

- Jangan pernah mendownload content-content mencurigakan yang ada di dalam sebuah situs yang bahkan anda tidak tahu peruntukkanya, karena hal ini bisa jadi merupakan keylogger dan jenis virus atau malware lainnya

- Jangan asal melakukan klik pada file berekstensi .exe, karena bisa jadi file tersebut adalah virus

- Selalu lakukan pengecekan atau scanning pada hard drive komputer anda secara berkala untuk melihat apakah ada viru di komputer anda

- Selalu update antivirus anda untuk mendeteksi jenis – jenis virus lainnya yang sedang berkembang

- Gunakan firewall ketika sedang melakukan browsing di internet

- Back-up data

Pengertian backup data adalah memindahkan atau menyalin kumpulan informasi (data) yang tersimpan di dalam hardisk komputer yang biasanya dilakukan dari satu lokasi/perangkat ke lokasi/perangkat lain. Data atau kumpulan informasi tersebut bisa berupa file dokumen, gambar, video, audio, system windows, driver, atau software/program tertentu.

Fungsi backup data

Kegunaan atau manfaat back up data yaitu kita masih mempunyai cadangan data dari data yang hilang/rusak/terhapus, baik yang disebabkan oleh kesalahan kita sendiri atau faktor lain di luar kemampuan kita, seperti: terkena virus, file rusak (tidak bisa dibuka), perangkat komputer error/bermasalah, mati listrik, bencana, dan lain sebagainya.

Dengan begitu cadangan data yang sudah kita simpan tersebut dapat kita gunakan kembali sebagai pengganti data yang telah hilang/rusak/terhapus tadi. Fungsi back up data lebih mengacu pada faktor keamanan dan kenyamanan dalam menggunakan komputer.

Cara Backup Data

Cara back up data bisa dilakukan dengan berbagai perangkat, baik itu melalui hard disk internal itu sendiri, hardisk eksternal, CD R/RW, DVD R/RW, flash disk, memory, maupun software backup baik yang bisa didapatkan secara gratis dengan mendownloadnya di internet maupun yang berbayar.

Metode backup data

Proses backup data sangatlah penting bagi keamanan data agar bisa terjaga dengan baik terutama saat terjadi crash pada sistem basis data yang disebabkan oleh kerusahakan fisik hardware ataupun karena faktor alam.

Banyak sekali cara untuk melakukan backup data, berikut ini metoda yang bisa dlakukan saat akan melakukan backup data :

a) Backup Logika vs backup Physic

b) Backup online vs backup offline

c) Backup local vs backup remote

d) backup penuh vs backput bertambah sebagian

e) Point in time recovery

f) Backup scheduling, compression dan encryption

g) Table Maintenance

9. Pengertian Enkripsi

Enkripsi adalah suatu metode yang digunakan untuk mengkodekan data sedemikian rupa sehingga keamanan informasinya terjaga dan tidak dapat dibaca tanpa di dekripsi (kebalikan dari proses enkripsi) dahulu. Encryption berasal dari bahasa yunani kryptos yang artinya tersembunyi atau rahasia.

Dikarenakan enkripsi telah digunakan untuk mengamankan komunikasi di berbagai negara, hanya organisasi-organisasi tertentu dan individu yang memiliki kepentingan yang sangat mendesak akan kerahasiaan yang menggunakan enkripsi. Di pertengahan tahun 1970-an, enkripsi kuat dimanfaatkan untuk pengamanan oleh sekretariat agen pemerintah Amerika Serikat pada domain publik, dan saat ini enkripsi telah digunakan pada sistem secara luas, seperti Internet e-commerce, jaringan Telepon bergerak dan ATM pada bank.

Enkripsi dapat digunakan untuk tujuan keamanan, tetapi teknik lain masih diperlukan untuk membuat komunikasi yang aman, terutama untuk memastikan integritas dan autentikasi dari sebuah pesan. Contohnya, Message Authentication Code (MAC) atau digital signature. Penggunaan yang lain yaitu untuk melindungi dari analisis jaringan komputer.

Manfaat Enkripsi

- Beberapa manfaat yang bisa didapatkan dari enkripsi ini adalah :

- Kerahasiaan suatu informasi terjamin

- Menyediakan authentication dan perlindungan integritas pada algoritma checksum/hash

- Menanggulangi penyadapan telepon dan email

- Untuk digital signature. Digital signature adalah menambahkan suatu baris statemen pada suatu elektronik copy dan mengenkripsi statemen tersebut dengan kunci yang kita miliki dan hanya pihak yang memiliki kunci dekripsinya saja yang bisa membukanya.

- Untuk digital cash

Kerugian Enkripsi

Penyalahgunaan dan kerugian dari enkripsi adalah:

- Penyandian rencana teroris

- Penyembunyian record criminal oleh seorang penjahat

- Pesan tidak bisa dibaca bila penerima pesan lupa atau kehilangan kunci (decryptor).

Metode enkripsi

- Caesar chipper

Dalam kriptografi , sebuah Caesar cipher, juga dikenal sebagai cipher Caesar, cipher pergeseran, kode Caesar atau pergeseran Caesar, adalah salah satu yang paling sederhana dan paling dikenal luas enkripsi teknik. Ini adalah jenis cipher substitusi dimana setiap huruf pada plaintext digantikan oleh beberapa surat tetap jumlah posisi down alfabet . Misalnya, dengan pergeseran 3, A akan digantikan oleh D, B akan menjadi E, dan sebagainya.

Cara kerja sandi ini dapat diilustrasikan dengan membariskan dua set alfabet; alfabet sandi disusun dengan cara menggeser alfabet biasa ke kanan atau ke kiri dengan angka tertentu (angka ini disebut kunci).

Alfabet Biasa: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Alfabet Sandi: DEFGHIJKLMNOPQRSTUVWXYZABC

Untuk menyandikan sebuah pesan, cukup mencari setiap huruf yang hendak disandikan di alfabet biasa, lalu tuliskan huruf yang sesuai pada alfabet sandi. Untuk memecahkan sandi tersebut gunakan cara sebaliknya. Contoh penyandian sebuah pesan adalah sebagai berikut.

teks terang: kirim pasukan ke sayap kiri

teks tersandi: NLULP SDVXNDQ NH VDBDS NLUL

Secara detail table dibawah ini menjelaskan pergeseran yang terjadi pada huruf alphabet.

Jika pergeseran yang dilakukan sebanyak tiga kali, maka kunci untuk dekripsinya adalah 3. Pergeseran kunci yang dilakukan tergantung keinginan pengiriman pesan. Bisa saja kunci yang dipakai a = 7, b = 9, dan seterusnya.

Contoh Caesare chipper :

Metode ini dinamai Julius Caesar , yang menggunakannya dalam korespondensi pribadinya.

Langkah enkripsi dilakukan oleh Caesar cipher sering dimasukkan sebagai bagian dari skema lebih kompleks, seperti Vigenère cipher , dan masih memiliki aplikasi modern di ROT13 sistem. Seperti semua cipher substitusi alfabet tunggal, cipher Caesar mudah patah dan dalam praktek modern menawarkan dasarnya tidak ada keamanan komunikasi.

Transformasi tersebut dapat direpresentasikan dengan menyelaraskan dua huruf; alfabet cipher adalah alfabet plain diputar kiri atau kanan oleh beberapa nomor posisi. Sebagai contoh, di sini adalah cipher Caesar menggunakan rotasi kiri dari tiga tempat (parameter pergeseran, di sini 3, digunakan sebagai kunci ):

Plain: ABCDEFGHIJKLMNOPQRSTUVWXYZ

Cipher: DEFGHIJKLMNOPQRSTUVWXYZABC

Ketika mengenkripsi, seseorang mendongak setiap huruf dari pesan dalam baris “polos” dan menuliskan huruf yang sesuai pada baris “cipher”. Mengartikan dilakukan secara terbalik.

Ciphertext: WKH TXLFN EURZQ IRA MXPSV RYHU WKH ODCB GRJ

Plaintext: yang cepat rubah cokelat melompat atas anjing malas

Enkripsi ini juga dapat direpresentasikan dengan menggunakan aritmatika modular dengan terlebih dahulu mengubah huruf menjadi angka, sesuai dengan skema, A = 0, B = 1, …, Z = 25. Enkripsi surat x oleh pergeseran n dapat digambarkan secara matematis sebagai

| E_n(x) = (x+n) \ mod {26} |

Dekripsi dilakukan sama

| D_n(x) = (x-n) \ mod {26} |

(Ada definisi yang berbeda untuk operasi modulo . Dalam contoh di atas, hasilnya adalah dalam kisaran 0 … 25 Ie,. jika x + n xn atau tidak dalam kisaran 0 … 25, kita harus mengurangi atau tambahkan 26.)

Penggantian tetap sama sepanjang pesan, sehingga cipher digolongkan sebagai jenis substitusi monoalphabetic , karena bertentangan dengan substitusi polyalphabeti.

- Letter Map

Standar Letter Map menggunakan tabel korespondensi yang dipilih secara sembarang, misalnya:

Huruf asli : a b c d e f g h i j …

Huruf sandi : q w e e r t y u i o …

Jika dikirimkan berita asli “baca”, akan menjadi “wqeq”. Ketentuan ini tidak mutlak, aturan sandi bisa berubah-ubah tergantung dari orang yang mengirimnya.

- Transposition Cipher

Sandi Permutasi sering juga disebut dengan sandi transposisi, sebab metode enkripsi yang digunakan tidak seperti pada algoritma sandi pada umumnya, tetapi dengan mengganti urutan huruf pada plainteks.

Ada banyak metode dan variasi sandi transposisi. Berikut ini diberikan beberapa contohnya.

Contoh. Diberikan plainteks “BELAJAR SANDI ITU MUDAH”. Selanjutnya tulis plainteks secara horizontal dengan lebar kolom tetap, misalkan lebarnya 5, dalam hal ini kuncinya adalah 5. Diperoleh:

B E L A J

A R S A N

D I I T U

M U D A H

Maka cipherteksnya dibaca secara vertikal, yaitu “BADMERIULSIDAATAJNUH”.

Metode lainnya bisa ditulis secara zig-zag, melingkar, dan sebagainya. Makanya banyak yg menyebutnya Sandi Ular.

Transposition ciphers mengatur ulang huruf-huruf dari plaintext tanpa menggantinya. Sebagai contoh, transposition cipher yang sangat sederhana adalah the rail fence, di mana plaintext ditulis per huruf dalam dua baris dan kemudian dibaca per baris untuk dijadikan ciphertext.

The rail fence adalah contoh sederhana dari jenis transposition ciphers yang disebut juga dengan route ciphers. Umumnya, di route ciphers elemen-elemen plaintext (biasanya per huruf) ditulis ke dalam bentuk matriks yang disetujui oleh pengirim (transmitter) dan penerima (receiver).

Contoh berikut ini menggunakan kunci kata CIPHER, sebuah matriks dapat ditulis seperti berikut ini:

Tidak seperti sebelumnya, plaintext ditulis secara normal dari kiri ke kanan, dan ciphertext-nya akan dibaca dari atas ke bawah (per kolom). Urutan di mana kolom akan ditulis dari ciphertext disesuaikan dengan urutan kuncinya. Matriks di atas akan menghasilkan ciphertext: BE DM AAR UNLI USTIKAEK.

Kolom pertama C dalah pendahulu dalam urutan alphabet dibanding dengan huruf-huruf lainnya dalam kata “CIPHER”. Diikuti dengan kolom kedua E, dan seterusnya. Keamanan dalam metode enkripsi ini dapat ditingkatkan dengan enkripsi ulang hasil cipher dengan menggunakan transposisi lain. Hal itu dimungkinkan karena setiap hasil transposisi yang berupa ciphertext dapat ditransposisi dengan kunci lainnya untuk menghasilkan ciphertext berikutnya.

Itu tadi merupakan sebagian dari beberapa metode enkripsi yang ada, dari beberapa metode yang ada, metode di atas merupakan metode yang sekiranya mudah dibandingkan dengan metode yang lain. Metode enkripsi diatas merupakan metode enkripsi yang biasa, kita belum masuk ke metode enkripsi yang digunakan dalam dunia teknologi informasi modern yang sekarang ini kebanyakan dipakai oleh kemiliteran negara maupun hubungan antar negara, dimana enkripsi tersebut sangatlah rumit.

src :

http://www.teorikomputer.com/2016/01/pengertian-dan-fungsi-keamanan-komputer.

htmlhttp://www.wikipedia.orghttp://www.binushacker.net/cara-meningkatkan-keamanan-komputer.

htmlhttps://dhodhycreater.wordpress.com/makalah-pti/keamanan-komputer/

http://www.teorikomputer.com/2016/01/macam-macam-virus-komputer-dan-cara.html

http://dosenit.com/ilmu-komputer/tips-trik/bahaya-virus-komputer

https://www.scribd.comhttp://diraaputeri.blogspot.co.id/p/bentuk-bentuk-enkripsi.html

Cloud Storage adalah sebuah teknologi penyimpanan data digital yang memanfaatkan adanya server virtual sebagai media penyimpanan. Tidak seperti media penyimpanan perangkat keras pada umumnya seperti CD atau hard disk, teknologi Cloud Storage tidak membutuhkan perangkat tambahan apapun. Yang anda perlukan untuk mengakses file digital anda hanyalah perangkat komputer atau gadget yang telah dilengkapi layanan internet.

Cloud Storage adalah sebuah teknologi penyimpanan data digital yang memanfaatkan adanya server virtual sebagai media penyimpanan. Tidak seperti media penyimpanan perangkat keras pada umumnya seperti CD atau hard disk, teknologi Cloud Storage tidak membutuhkan perangkat tambahan apapun. Yang anda perlukan untuk mengakses file digital anda hanyalah perangkat komputer atau gadget yang telah dilengkapi layanan internet. Yang kedua adalah dalam hal aksesibiltas, maksudnya adalah kemudahan ketika anda ingin menggunakan layanan tersebut. Dengan adanya teknologi Cloud Storage, anda bisa dengan mudah mengunduh, membuka atau melakukan editing terhadap data yang telah tersimpan kapanpun dan dimanapun selama perangkat anda masih terkoneksi internet. Hal ini menjadi opsi yang sangat penting bagi para pengguna layanan Cloud Storage terutama bagi perusahaan yang membutuhkan bisa mengakses data yang diperlukan dengan lebih mudah dan cepat.

Yang kedua adalah dalam hal aksesibiltas, maksudnya adalah kemudahan ketika anda ingin menggunakan layanan tersebut. Dengan adanya teknologi Cloud Storage, anda bisa dengan mudah mengunduh, membuka atau melakukan editing terhadap data yang telah tersimpan kapanpun dan dimanapun selama perangkat anda masih terkoneksi internet. Hal ini menjadi opsi yang sangat penting bagi para pengguna layanan Cloud Storage terutama bagi perusahaan yang membutuhkan bisa mengakses data yang diperlukan dengan lebih mudah dan cepat. Back-up data. Dengan mengunggah data-data penting kita ke layanan cloud storage, kita tidak perlu khawatir lagi kehilangan data-data penting yang kita miliki apabila suatu saat terjadi kerusakan pada pc atau leptop kita, atau saat komputer kita terserang virus sehingga data datanya hilang, kita tidak merasa khawatir lagi karena semua data telah di back-up di cloud storage. Sangat berguna bagi para eksekutif kantoran, mahasiswa (bahan-bahan skripsi hilang adalah kasus yang paling sering terjadi), maupun pelajar yang masih sekolah.

Back-up data. Dengan mengunggah data-data penting kita ke layanan cloud storage, kita tidak perlu khawatir lagi kehilangan data-data penting yang kita miliki apabila suatu saat terjadi kerusakan pada pc atau leptop kita, atau saat komputer kita terserang virus sehingga data datanya hilang, kita tidak merasa khawatir lagi karena semua data telah di back-up di cloud storage. Sangat berguna bagi para eksekutif kantoran, mahasiswa (bahan-bahan skripsi hilang adalah kasus yang paling sering terjadi), maupun pelajar yang masih sekolah. Alat Berbagi. Layanan cloud storage dapat kita gunakan untuk membagi file yang kita punya kepada orang lain. Fungsi yang sering kita temui di layanan file sharing seperti Mediafire maupun 4shared ini juga dapat dijumpai di cloud storage. Kelebihan nya lagi, cloud storage memiliki fungsi auto-synchronize yang tidak dimiliki oleh layanan file sharing sehingga kita tidak perlu repot-repot menggunggah file yang akan disebarkan.

Alat Berbagi. Layanan cloud storage dapat kita gunakan untuk membagi file yang kita punya kepada orang lain. Fungsi yang sering kita temui di layanan file sharing seperti Mediafire maupun 4shared ini juga dapat dijumpai di cloud storage. Kelebihan nya lagi, cloud storage memiliki fungsi auto-synchronize yang tidak dimiliki oleh layanan file sharing sehingga kita tidak perlu repot-repot menggunggah file yang akan disebarkan. Keamanan. Setiap akun dilindungi oleh password yang bisa saja diketahui orang lain jika kita tidak berhati-hati. Walaupun kita sudah begitu berhati-hati tetap tak menutup kemungkinan akun kita dibuka orang lain.

Keamanan. Setiap akun dilindungi oleh password yang bisa saja diketahui orang lain jika kita tidak berhati-hati. Walaupun kita sudah begitu berhati-hati tetap tak menutup kemungkinan akun kita dibuka orang lain. Sering terjadi down system, hal hal yang terjadi pada komputer server entah itu rusak atau sedang maintenance, sehingga jika kita sedang butuh sekali untuk mengakses data tersebut namun server sedang down maka kita tidak akan bisa mengakses file kita yang berada di cloud.

Sering terjadi down system, hal hal yang terjadi pada komputer server entah itu rusak atau sedang maintenance, sehingga jika kita sedang butuh sekali untuk mengakses data tersebut namun server sedang down maka kita tidak akan bisa mengakses file kita yang berada di cloud. Harus selalu terhubung dengan koneksi internet jika kita ingin mengaksesnya. Hal ini bisa jadi penghambat bagi mahasiswa yang sedang KKN di daerah terpencil yang tidak memiliki koneski internet.

Harus selalu terhubung dengan koneksi internet jika kita ingin mengaksesnya. Hal ini bisa jadi penghambat bagi mahasiswa yang sedang KKN di daerah terpencil yang tidak memiliki koneski internet. Jika ingin menambah daya tampung harus membayar

Jika ingin menambah daya tampung harus membayar